21

Трансиверы, приемники КВ/УКВ / Re: OpenDM-32

« Последний ответ от Chrystian 26 Февраля 2026, 14:39:42 »Вы можете прислать мне CPS?

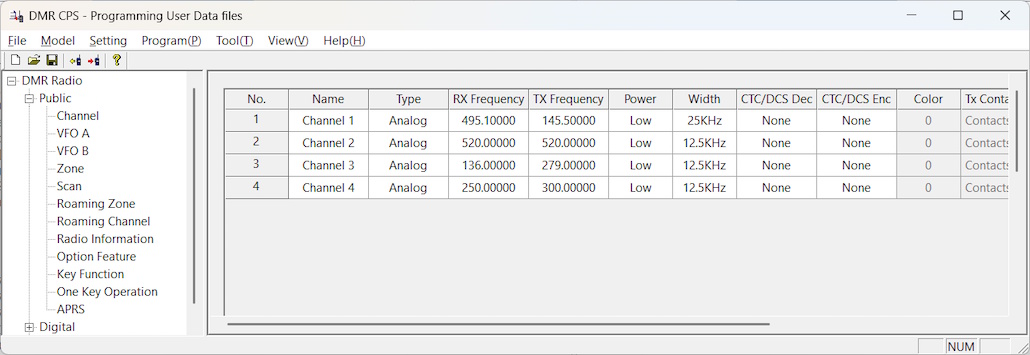

как я могу выполнить перевод и возможно ли сделать это через стандартный кабель программирования?

На текущий момент, процесс обновления на OpenDM32 аналогичен обычному обновлению прошивки в Baofeng DM32.

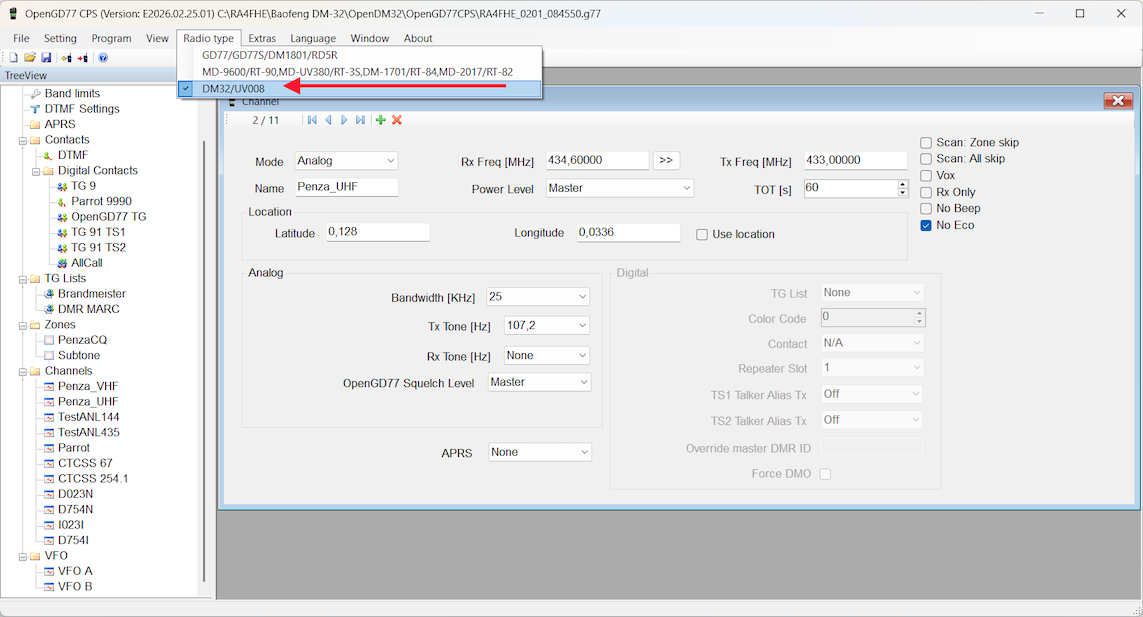

Роджер VK3KYY добавил поддержку в CPS новых моделей радиостанций Zastone UV008 и Baofeng DM-32

Последние сообщения

Последние сообщения